Die 3 besten API-Sicherheitspraktiken

Fühlen Sie sich bedroht? Erfahren Sie, wie Sie sich über unsichtbare Bedrohungen hinwegsetzen können.

EINLEITUNG

Für Unternehmen, die in der neuen digitalen Wirtschaft erfolgreich sein wollen, reicht der Status quo einfach nicht mehr aus. Herkömmliche Sicherheitskontrollen sind statisch und unflexibel. Sie wurden in den Tagen der Client-Server-Kommunikation entwickelt, als Benutzerabläufe und Datenverkehrsflüsse noch vorhersehbar waren – lange bevor APIs allgegenwärtig wurden und den Grundstein für die heutigen digitalen Erlebnisse legten.

Die Bemühungen um eine Modernisierung der Sicherheit durch Einführung des Zero-Trust-Ansatzes, des „Least Privilege“-Zugriffs und von Authentifizierungs-/Autorisierungsprinzipien haben zwar Früchte getragen, doch die Lage hat sich geändert. Die Akteure im „Anwendungsspiel“, die Sie anspornen, indem sie Ihr digitales Angebot für Transaktionen nutzen, sind nicht mehr Benutzer im herkömmlichen Sinne. Zunehmend handelt es sich bei diesen „Benutzern“ um Geschäftslogikaufrufe von APIs, die sowohl von Partnern oder Aggregatoren als auch von Kunden oder Interessenten stammen können. Die große Bedeutung der APIs bringt mit sich, dass diese eine viel größere Angriffsfläche für Angreifer bieten.

Unternehmen, die überleben wollen, müssen ihre APIs sichern und unbeabsichtigte und unvorhergesehene Risiken in einer verteilten und sich ständig verändernden digitalen Struktur minimieren. Unternehmen, die erfolgreich sein wollen, sollten ihre strategischen Bemühungen auf einige wenige Schlüsselbereiche konzentrieren, um eine vorhersehbare, skalierbare und sich selbst verteidigende API-Sicherheitsplattform zu schaffen.

Herkömmliche und moderne Sicherheitslösungen im Vergleich

Herkömmliche Sicherheitskontrollen sind weit verbreitet und werden von Unternehmen weltweit zum Schutz von Geschäftsgeheimnissen und Kundendaten eingesetzt. Unternehmen nutzen Verschlüsselungs-/Entschlüsselungssysteme, um die Privatsphäre zu schützen und Datendiebstahl zu verhindern, indem sie den Zugriff auf sensible Informationen einschränken. Sicherheitskontrollen wie die Ratenbegrenzung helfen Unternehmen dabei, Denial-of-Service-Angriffe (DoS) zu verhindern und Web-Scraping zu reduzieren, da sie die Anzahl und Häufigkeit von Anfragen auf normale, erwartete Datenverkehrs-Baselines begrenzen können. Darüber hinaus nutzen Unternehmen oft eine Kombination aus verschiedenen Sicherheitstools, wie z. B. Web Application Firewalls (WAFs), statische Code-Analysen und dynamische Anwendungstests, um viele gängige Bedrohungen, wie z. B. die der OWASP Top 10, zu entschärfen.

Doch in der heutigen digitalen Welt reichen herkömmliche Sicherheitsmaßnahmen nicht mehr aus. Aus diesem Grund setzen viele Unternehmen bei ihren verteilten Anwendungen auf moderne Sicherheitskontrollen wie Authentifizierung (AuthN), Autorisierung (AuthZ) und eine Überprüfung des Datenverkehrs.

Unternehmen nutzen Multifaktor-Authentifizierung, Public-Key-Zertifikate, biometrische Verfahren und andere Methoden, um die Identität von Personen und Geräten zu bestätigen und sicherzustellen, dass nur legitime Benutzer und vertrauenswürdige Geräte auf ihre Daten zugreifen können. Bei der Autorisierung geht es darum, authentifizierten Benutzern die entsprechenden Berechtigungen zu erteilen, um sicherzustellen, dass sie auf alle Dateien und Daten zugreifen können, die sie für ihre Arbeit benötigen, während sie gleichzeitig daran gehindert werden, Informationen einzusehen, die nicht für sie bestimmt sind. Durch die Untersuchung des Datenverkehrs können Unternehmen Risiken minimieren, indem sie den Anwendungsdatenverkehr untersuchen, ungewöhnliche Aktivitäten und potenzielle Bedrohungen erkennen und Einblicke gewinnen, die für die Buchhaltung oder die Reaktion auf Vorfälle benötigt werden.

Obwohl diese Kontrollen weit verbreitet und den Sicherheits- und Risikoteams weitgehend vertraut sind, stellt ihre Umsetzung an einer Vielzahl von digitalen Berührungspunkten eine große Herausforderung dar.

Der Weg zur adaptiven Sicherheit

Bei der Sicherheit rücken die Themen Identität und Verifizierung immer mehr in den Vordergrund. Unternehmen nutzen Methoden wie den Zero-Trust-Ansatz oder den Zugang nach dem „Least Privilege“-Prinzip zur Festigung ihrer Sicherheit. Dabei vertrauen sie standardmäßig weder Benutzern noch Geräten und beschränken – oftmals durch eine vorher festgelegte Modellierung von Anwendungsfällen – den Zugang auf das absolute Minimum an benötigten Informationen. Unternehmen nutzen auch Methoden wie Verhaltensanalysen, um verdächtiges Verhalten zu erkennen, das auf potenzielle Bedrohungen durch böswillige Benutzer hinweisen könnte, und risikobasierte Kontrollen, um den Authentifizierungsprozess zu verstärken und ihn umso strenger zu gestalten, je höher die wahrgenommene Bedrohung ist.

Abbildung 1: Das Internet der Dinge vernetzt die Welt um uns herum und treibt unsere moderne Lebensweise voran.

Unternehmen arbeiten heute jedoch mit komplexen, vernetzten Architekturen, was die konsequente Durchsetzung von Sicherheitsrichtlinien wie AuthN und AuthZ erschwert. Die IT-Abteilung ist mit einer Vielzahl von Tools und der Herausforderung, heterogene Umgebungen zu verwalten, überfordert, und bei den „Benutzern“ handelt es sich mit höherer Wahrscheinlichkeit um APIs, Dienste oder Maschinen als um Menschen. Die zunehmende Komplexität und Verflechtung der Architektur erfordert einen Paradigmenwechsel im Risikomanagement. Erforderlich ist eine plattformübergreifende Transparenz in Verbindung mit künstlicher Intelligenz (KI) und maschinellem Lernen (ML), damit Unternehmen Datenerkenntnisse in großem Umfang korrelieren können.

Abbildung 2: WAFs bieten eine strategische Sicherheitskontrolle, die sich im Laufe der Zeit weiterentwickelt hat.

„Plattformübergreifende Anwendungstechnologien geben Unternehmen die Möglichkeit, sich besser an die unerwarteten Veränderungen eines sich ständig weiterentwickelnden Marktes anzupassen.“1

Adaptive identitätsbasierte Sicherheit

Ein Grundstock an plattformübergreifenden Anwendungsdiensten in Verbindung mit einem konstruktiven Betriebsmodell ist insbesondere beim Schutz von APIs für jede Sicherheitsplattform von entscheidender Bedeutung. Diese zentralen Anwendungsdienste können einen Zero-Trust-Ansatz und eine risikobasierte Verwaltung sowie eine Mikrosegmentierung umfassen, die Dienste und den Zugriff darauf innerhalb des Rechenzentrums oder der Cloud-Umgebung isoliert. Eine tiefgreifende Verteidigungsstrategie bietet als weiteren wichtigen Bestandteil mehrschichtige Sicherheitskontrollen auf der gesamten Plattform. Dies sorgt für Ausfallsicherheit für den Fall, dass sich motivierte Angreifer durch eine einzelne Sicherheitskontrolle nicht abschrecken lassen.

Eine starke Namespace-Isolierung trennt Ressourcen und sorgt so für mehr Sicherheit, und das sogenannte „Secrets-Management“ setzt laufend Sicherheitsrichtlinien für die Kommunikation zwischen Geräten durch, die in modernen Architekturen immer öfter stattfindet.

Abbildung 3: Identitätsbasierte Befugnis für AuthN und AuthZ als Teil der plattformübergreifenden Anwendungsdienste.

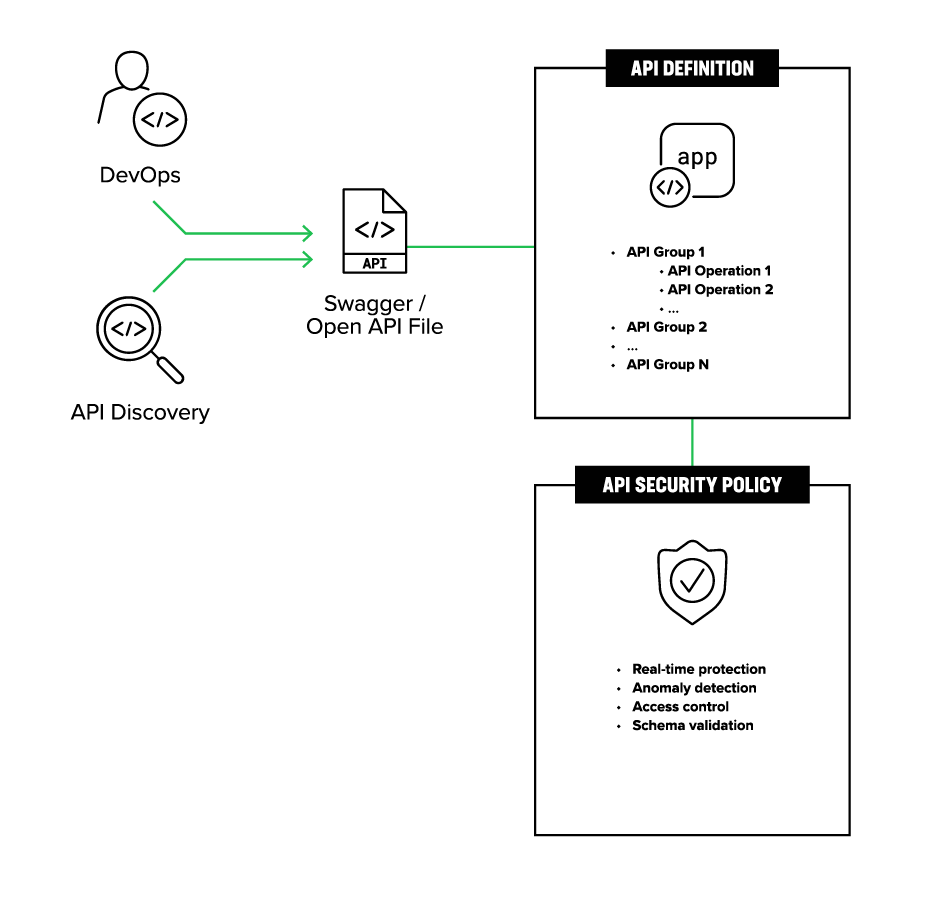

Ein konstruktives Sicherheitsbetriebsmodell ermöglicht es Unternehmen, neue API-Endpunkte dynamisch zu entdecken, sie automatisch mit KI/ML-basierter Anomalieerkennung zu schützen und Richtlinien über den gesamten Anwendungslebenszyklus hinweg konsistent durchzusetzen. Dabei werden die Risiken und unbeabsichtigten Nebenwirkungen einer stark dezentralisierten und vernetzten Architektur reduziert.

Eine skalierbare Plattform, die diese Dienste unabhängig vom Standort der zugrundeliegenden Infrastruktur und APIs konstant bereitstellen kann, gibt Sicherheitsteams die Möglichkeit, sich auf das strategische Risikomanagement zu konzentrieren, anstatt sich mit alltäglichen taktischen Herausforderungen der Aufrechterhaltung der Sicherheitsrichtlinien in einem dynamischen Anwendungsveröffentlichungszyklus mit mehreren Ökosystemverbindungen zu beschäftigen.

Abbildung 4: Ein konstruktives Sicherheitsbetriebsmodell ermöglicht automatisierten Schutz und anpassungsfähige Verteidigungsmaßnahmen.

„Unternehmen, die identitätsbasierte Sicherheitslösungen einführen, sind in der Lage, Bedrohungen kontextbezogen zu bewältigen und die Modernisierung voranzutreiben, während sie ein effizientes Gleichgewicht zwischen Risiko und Leistung herstellen.“1

Die 3 besten API-Sicherheitspraktiken

Damit Unternehmen in der neuen digitalen Wirtschaft erfolgreich sein können, sollten ihre Sicherheits- und Risikoteams ihre strategischen Bemühungen auf drei Bereiche konzentrieren, um eine vorhersehbare, skalierbare und sich selbst verteidigende API-Sicherheitsplattform zu schaffen:

1. Identitätsbasierte Sicherheit

Wechseln Sie zu adaptiven identitätsbasierten Sicherheitslösungen.

2. Plattformübergreifende Dienste

Stellen Sie plattformübergreifende Anwendungsdienste bereit, um Konsistenz, Beobachtbarkeit und umsetzbare Erkenntnisse zu gewährleisten.

3. Automatisierter Schutz

Nutzen Sie künstliche Intelligenz und maschinelles Lernen für einen kontinuierlichen automatisierten Schutz.

Um mehr zu erfahren, lesen Sie das E-Book „Bewährte API-Sicherheitspraktiken: Wichtige Überlegungen zum API-Schutz“.

Weitere Informationen

E-BOOK

Bewährte API-Sicherheitspraktiken: Wichtige Überlegungen zum API-Schutz

Erfahren Sie, warum bestehende Sicherheitskontrollen möglicherweise nicht ausreichen, um APIs in einem sich ständig ändernden Anwendungslebenszyklus mit einer Fülle von Drittanbieter-Integrationen angemessen zu schützen.

BLOG

Stand der Anwendungsstrategie 2022: Die Zukunft der Geschäftsabläufe liegt in der Anpassungsfähigkeit

Erfahren Sie, wie Unternehmen ihr digitales Geschäft jetzt und in Zukunft reaktionsschneller und besser auf die Bedürfnisse ihrer Kunden, Partner und Mitarbeiter ausrichten.

SIMULATION

F5 Distributed Cloud-WAAP-Simulator-Hub: API-Schutz

Besuchen Sie den Simulator-Hub von F5, um mehr über F5 Distributed Cloud WAAP zu erfahren.

FORRESTER-BERICHT

API-Unsicherheit: Die lauernde Gefahr in Ihrer Software

Entwerfen und schaffen Sie API-Sicherheitslösungen von Anfang bis Ende und über den gesamten Lebenszyklus der Software hinweg.