Was ist Cookie-Poisoning?

Cookie-Poisoning, auch bekannt als Session-Hijacking, ist eine Angriffsstrategie, bei der der Angreifer ein ansonsten gültiges Cookie, das an einen Server zurückgeschickt wird, verändert, fälscht, übernimmt oder anderweitig „vergiftet“, um Daten zu stehlen und/oder Sicherheitsmaßnahmen zu umgehen.

Im Bereich der Datenverarbeitung sind Cookies Daten, die spezifisch für eine Website und eine Benutzersitzung sind, einschließlich Informationen über die Interessen oder die Identität eines Benutzers, die im Browser des Benutzers erstellt und gespeichert werden. Websites und Server können Cookies verwenden, um Nutzungstrends zu verfolgen, z. B. welche Seiten auf der Website den meisten Datenverkehr aufweisen, sowie um die Benutzererfahrung anzupassen und zu rationalisieren, sei es durch Priorisierung von Inhalten, die auf die früheren Besuche des Benutzers abgestimmt sind, durch Verfolgung von Artikeln im Warenkorb oder durch automatisches Ausfüllen persönlicher Informationen.

Angreifer können Cookies abfangen, bevor sie zum Server zurückkehren, um Informationen aus ihnen zu extrahieren oder sie zu verändern. Gefälschte Cookies können auch von Grund auf neu erstellt werden, um sich als entsprechenden Benutzer auszugeben und auf zusätzliche Benutzerdaten zuzugreifen. Cookie-Poisoning ist daher eine irrtümliche Bezeichnung, da dies oft nicht nur die Verwendung von modifizierten („vergifteten“) Cookies umfasst. Die Strategie wird auch für eine Vielzahl von Methoden zum Datendiebstahl aus gültigen Cookies oder für andere missbräuchliche Nutzungen von Cookies verwendet.

Cookies werden häufig zur Authentifizierung und zur Nachverfolgung der Anmeldung eines Benutzerkontos verwendet, d. h. sie enthalten Informationen, die für einen unbefugten Zugriff verwendet werden können. Sie können außerdem andere vertrauliche Daten enthalten, einschließlich Finanzinformationen, die von einem Benutzer eingegeben wurden. Cookie-Poisoning ist eine relativ einfache Strategie für Angreifer, die ein „vergiftetes“ Cookie verwenden können, um Benutzeridentitäten für betrügerische Aktivitäten zu stehlen oder sich unbefugten Zugriff auf den Webserver für weitere Exploits zu verschaffen.

Cookies (oder andere Sitzungstoken), die nicht sicher erzeugt oder übertragen werden, sind anfällig für Übernahmen oder Poisoning-Angriffe. Das Cross-Site-Scripting (XSS) ist eine gängige Methode zum Stehlen von Cookies. Eine Reihe weiterer Techniken, einschließlich Packet Sniffing und Brute Force, können verwendet werden, um unbefugt auf Cookies zuzugreifen. Da Cookie-Poisoning ein Sammelbegriff für zahlreiche böswillige Aktivitäten im Zusammenhang mit Cookies ist, könnte es sich bei einem Cookie-Poisoning-Angriff unter anderem auch um einen Man-in-the-Middle-Angriff oder Session-Hijacking, einen Fixation- oder Forgery-Angriff handeln.

Auch wenn eine durchdachte Anwendungsentwicklung die in Cookies gespeicherten vertraulichen Daten einschränken oder das Extrahieren für Angreifer erschweren kann, dient ein Cookie dazu, Benutzer, Verhaltensweisen oder beides zu identifizieren. Das bedeutet, dass Anwendungen sie weiterhin nutzen werden. Eine angemessene Webanwendungssicherheit und Sitzungsverwaltung, die durch eine Webanwendungs-Firewall (WAF) bereitgestellt wird, kann helfen, personenbezogene Daten zu schützen und Cookie-Poisoning abzuwehren.

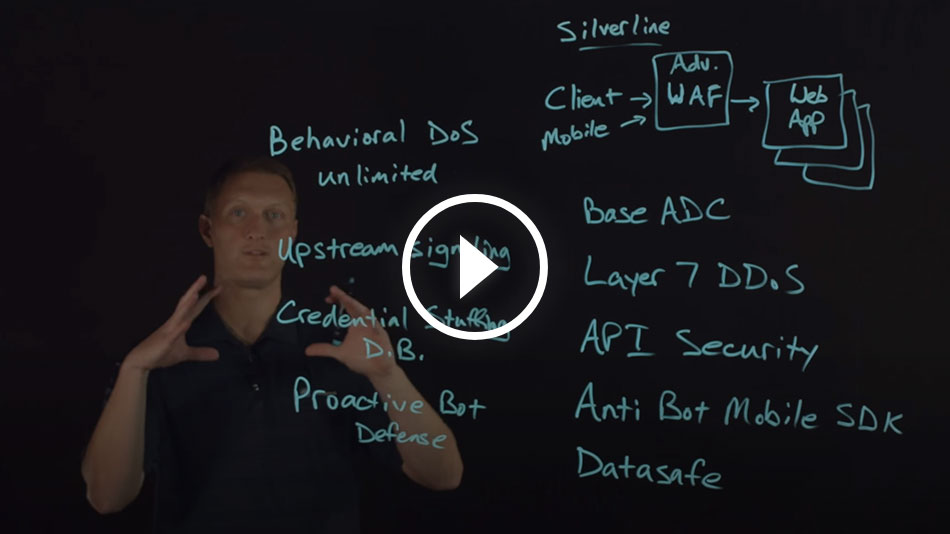

Die F5 Advanced WAF verwendet Vollproxy-Datenprüfungen, Verhaltensanalysen und maschinelles Lernen, um die Anwendungssicherheit auf hohem Niveau sicherzustellen, einschließlich einer ausgefeilten Sitzungsverwaltung und SSL/TLS-Cookie-Verschlüsselung. Durch Abfangen des gesamten Datenverkehrs zum und vom Webserver kann die Firewall diesen Datenverkehr entschlüsseln und mit den vom Server gesendeten Informationen vergleichen, um zu verhindern, dass modifizierte Cookies den Server oder eine Anwendung erreichen.