Was ist die Richtliniendurchsetzung?

Die Richtliniendurchsetzung ist der Prozess der Verwaltung der Konnektivität, des Zugriffs und der Nutzung von Netzwerken und Anwendungen gemäß einer oder mehrerer Richtlinien, die die Bedingungen definieren, unter denen der Zugriff erlaubt ist.

Im Bereich der Datenverarbeitung bezieht sich die Richtliniendurchsetzung für gewöhnlich auf die Erstellung, Kategorisierung, Verwaltung, Überwachung und automatisierte Ausführung eines bestimmten Anforderungskatalogs für die Nutzung eines Computers oder Kommunikationsnetzwerks. Der Begriff umfasst also nicht nur die Durchsetzung von Richtlinien, sondern auch die Definition, Anwendung und Verwaltung von Richtlinien im Allgemeinen.

Die Richtlinien können praktisch alle der Parameter „wer, was, wo, wann, wie oder warum“ ansprechen, einschließlich der Frage, wer auf Ressourcen zugreifen kann, wann, von wo aus, mit welchen Geräten oder Software, was der Benutzer nach Gewährung des Zugriffs tun kann und was nicht, für wie lange und mit welcher Prüfung oder Überwachung. Die Richtlinien können auch eher technische Interaktionen oder Anforderungen wie zu akzeptierende Protokolle, zu verwendende Ports oder Verbindungs-Timeouts betreffen.

Organisationen erstellen Richtlinien, um ihre Vermögenswerte und Dienste zu kontrollieren, zu verwalten und manchmal auch zu monetarisieren. Die Durchsetzung von Netzwerkrichtlinien hilft bei der Automatisierung von Sicherheitsmaßnahmen zum Schutz von Daten und Vermögenswerten, einschließlich BYOD-Anforderungen. Dadurch ist es beispielsweise einem Service-Provider möglich, unterschiedliche Tarife für bestimmte Dienste oder Nutzungszeiten festzulegen. Sie kann außerdem dazu beitragen, ethische Unternehmensstandards durchzusetzen (z. B. bei der Nutzung von Firmenausrüstung und Zeit für private Zwecke) und die Netzwerknutzung besser zu verstehen und zu verwalten.

Die Richtliniendurchsetzung wird in der Regel durch Software oder Hardware gewährleistet, die als Gateway, Proxy, Firewall oder anderer zentraler Kontrollpunkt im Netzwerk dient. Die Richtlinien müssen zunächst definiert werden, zusammen mit einer oder mehreren Maßnahmen, die im Falle eines Verstoßes ergriffen werden. Sobald die Richtlinien definiert sind, wird die Software oder Hardware zu einem Punkt der Richtliniendurchsetzung im Netzwerk – ein Knotenpunkt, an dem die Richtliniendurchsetzung in drei Teilen erfolgt:

- Eine Bewertung der Verbindung oder Anfrage

- Ein Vergleich des bewerteten Status mit bekannten Richtlinien, um zu entscheiden, ob die Verbindung eine (oder mehrere) der Richtlinien verletzen würde

- Eine daraus resultierende Handlung, die von der Zustellung der Anfrage bis zur Unterbrechung der Verbindung oder Ablehnung der Aufnahme in die Liste reicht.

Beispielsweise kann eine Richtlinie bekannte schädliche IP-Adressen identifizieren und festlegen, dass jeglicher Datenverkehr von diesen Adressen zurückgewiesen wird. Komplexere Richtlinien können es einem bestimmten Benutzer erlauben, sich mit einigen Anwendungen zu verbinden, mit anderen jedoch nicht, oder einige Aktionen durchzuführen, die nach der Verbindung mit einer höheren Gebühr verbunden sind als andere (z. B. die Nutzung eines Streaming-Dienstes auf einem hochauflösenden Gerät). Auf diese Weise sind Authentifizierungs-, Autorisierungs- und Abrechnungssysteme (AAA) eine Form der Richtliniendurchsetzung.

Die Durchsetzung von Netzwerkrichtlinien kann die Einhaltung anspruchsvollerer und granularer Parameter erfordern, wie z. B. das Vorhandensein aktueller, nicht abgelaufener Zertifikate, den Typ oder die Version eines Geräts oder Browsers, die für die Verbindung verwendet werden, oder das Fehlen von Verhaltensmustern im Zusammenhang mit Angriffen.

Die Überwachung oder Dokumentation des gesamten Durchsetzungsprozesses, insbesondere von Vorfällen der Nichteinhaltung, ist oft Teil einer Richtliniendurchsetzungs-Lösung.

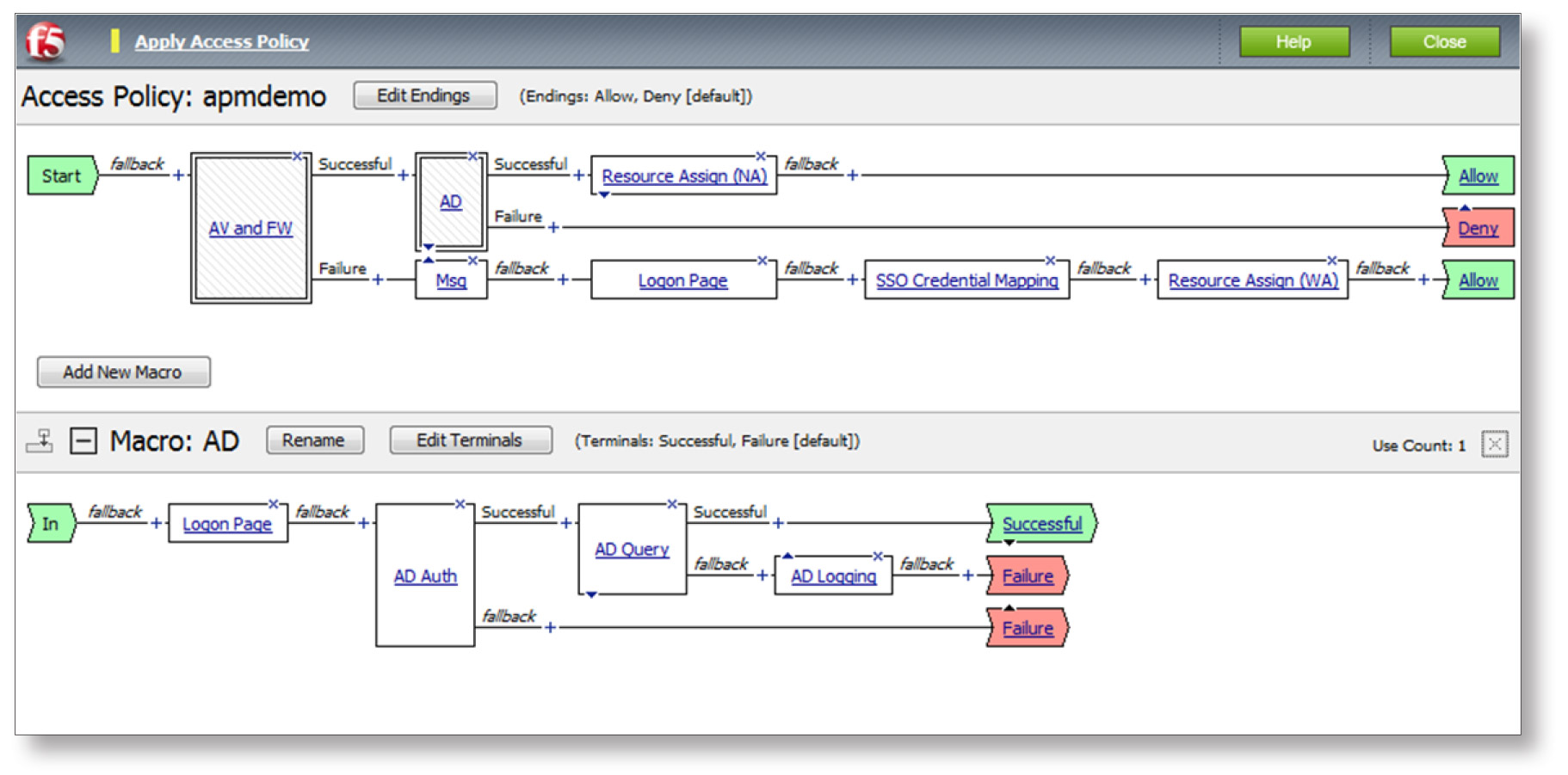

Mehrere F5-Produkte können als Gateways oder Vollproxys dienen, die eine granulare Kontrolle über die Erstellung und Durchsetzung von Richtlinien von einem einzigen, zentralisierten Kontrollpunkt aus ermöglichen. Insbesondere der BIG-IP Policy Enforcement Manager (PEM) bietet ausgefeilte Kontrollen für Service-Provider, die Dienste monetarisieren und die Netzwerkleistung verbessern möchten. Für Unternehmen bietet der BIG-IP Access Policy Manager (APM) eine kontextbasierte Verwaltung des Zugriffs auf Anwendungen mit einer grafischen Benutzeroberfläche namens Visual Policy Editor (VPE), die das Erstellen, Bearbeiten und Verwalten identitätsbewusster, kontextbasierter Richtlinien erleichtert.