Sichere Anwendungsbereitstellung

In den letzten Jahren hat sich in den IT-Systemen und damit auch in den IT-Sicherheitssystemen ein gewisser Wandel vollzogen. Das mooresche Gesetz beschreibt nicht nur die Fortschritte bei der Rechenleistung, sondern hat auch zu komplexeren Algorithmen für die Verschlüsselung geführt. Die höhere Verarbeitungsfähigkeit hat z. B. die Schlüsselgröße für SSL-Verschlüsselungen in weniger als einem Jahrzehnt von 256 Bit auf 4 Kb erhöht. Anwendungen können heute besser geschützt werden als in der Vergangenheit, vorausgesetzt, die erforderliche Rechenleistung kann für diesen Schutz bereitgestellt werden.

Leider hat gleichzeitig die Zahl der Angriffe und Angriffsvektoren zugenommen. Da regelmäßig neue Exploits auftauchen, ist der Bedarf an einer soliden SSL-Verschlüsselungsumgebung zum Schutz von Anwendungen größer denn je. Diese Fortschritte bei der Rechenleistung und Sicherheit sind für jede Organisation mit sensiblen Daten, die über das Internet ausgetauscht werden, erforderlich – und sollten für jede Organisation mit einer Internetpräsenz erforderlich sein, einfach weil ungeschützte Webseiten ein Tor zu geschützten Daten sein können.

Jetzt, wo Unternehmen mit Distributed-Denial-of-Service (DDoS)-Angriffen, Sitzungsübernahmen, SSL-Angriffen, Man-in-the-Middle-Angriffen und Neuverhandlungsangriffen konfrontiert sind, müssen IT-Sicherheitsteams Schutzmaßnahmen bereitstellen, die die gesamte Webpräsenz ihrer Organisation abdecken und so anpassungsfähig sind, dass sie auch die heimtückischsten Angriffe überstehen. Da wir alle Komponenten schützen müssen, werden selbst neue Fortschritte bei den Verschlüsselungsalgorithmen, insbesondere bei der Kryptographie auf Basis von elliptischen Kurven (ECC), nicht ausreichen, damit die Branche die damit verbundenen Auswirkungen auf die Leistung ignorieren kann.

Die gesamte Sicherheit wird immer noch von der größten Hürde bei der Einführung von SSL im Netzwerkraum beeinträchtigt: der Transparenz. Unternehmen haben viele triftige Gründe, sich mit den übertragenen Daten auseinanderzusetzen, von der Verhinderung von Datenlecks bis hin zum erweiterten Schicht-4- bis Schicht-7-Routing. Daher muss die verfügbare Sicherheitslösung in der Lage sein, eine Transparenz, vorzugsweise eine 100-prozentige Transparenz, der Daten zu bieten, die sowohl in das Netzwerk hinein als auch aus dem Netzwerk heraus übertragen werden.

F5 hat die Antworten auf diese komplexen Probleme, von der Anpassungsfähigkeit an Änderungen zwischen Sicherheitsalgorithmen bis hin zu Transparenz, Schlüsselverwaltung und Integration. Während sich die Angriffe immer weiter entwickeln, Regierungen und Industrien mehr Sicherheit benötigen und Mitarbeiter trotz wachsender Risiken einen größeren Netzwerk- und Datenzugang benötigen, könnte der strategische Kontrollpunkt, der als Netzwerk-Gateway fungiert, die Lösung dieser Probleme mit den Sicherheitsdiensten sein. Die F5®-BIG-IP®-Plattform bietet eine Reihe von Lösungen, um die Sicherheit zu verbessern, ohne die Netzwerklatenz zu erhöhen, sowie die Verwaltung mit erheblich weniger Zeitaufwand durchzuführen, als dies bei separaten Produkten der Fall wäre.

45 % der befragten Unternehmen begegneten Sicherheitsrisiken durch den Einsatz von F5-Lösungen.

Der Bedarf an SSL-Verschlüsselung nimmt immer weiter zu. Der Zugang zu personenbezogenen Daten (PII) muss geschützt werden, ebenso wie der Zugang zu eingeschränkten Informationen. Zunehmend müssen auch Websites und Remote-Upload-Standorte geschützt werden. In der Tat verfügen viele Organisationen über eine nahezu 100-prozentige Verschlüsselung der Verbindungen oder ziehen dies in Betracht. Organisationen gehen dazu über, alle Umgebungen zu sichern, seien es Test-, QS- oder Produktionsumgebungen, um sich gegen alle Angriffe zu schützen. Organisationen beginnen auch zu erkennen, dass alle Daten, Anwendungen und Sitzungsinformationen geschützt werden müssen, wenn eine wirklich sichere Umgebung das Ziel ist.

In der Vergangenheit waren nur Anwendungen oder genauer gesagt, sensible Daten wie Kreditkartennummern und andere personenbezogene Daten, SSL-geschützt. Der Rest einer Website, der Informationen, Session-Cookies oder statische Seiten enthält, war nicht geschützt. Diese ungeschützten Seiten wurden jedoch zur Gefahr, da sie Angreifern einen Weg in die Systeme boten, die die geschützten Seiten beherbergten.

Organisationen müssen darauf achten, die Daten ihrer Kunden und andere sensible Daten zu schützen, und rechtlich betrachtet müssen sie „gebührende Sorgfalt“ walten lassen, indem sie ausreichende Schutzvorkehrungen treffen, um sicherzustellen, dass ein Angriff nicht offensichtlich durchkommen kann. Daher gehen heute viele Organisationen dazu über, den SSL-Schutz immer anzuwenden, und einige gehen bei allen Verbindungen, ob intern oder extern, zur SSL-Verschlüsselung über.

Aber die Verschlüsselung ist mit Kosten verbunden. Die RSA-Verschlüsselung ist teuer in Bezug auf CPU-Zyklen und Schlüsselwartung, und die Manipulation des Inhalts verschlüsselter Datenströme wird nahezu unmöglich. Obwohl dies der Hauptgrund für die Existenz der Verschlüsselung ist, hat die Organisation, die die Verschlüsselung implementiert, triftiges Interesse daran, Daten aus einer Vielzahl von Gründen zu modifizieren, von der Inhaltsfilterung bis hin zum Lastenausgleich.

Folgendes wird also benötigt:

- Eine Verschlüsselung, die es der verschlüsselnden Organisation immer noch erlaubt, Datenströme und/oder Daten zu modifizieren.

- Eine Verschlüsselung, die keine großen Mengen an Ressourcen verbraucht, insbesondere keine CPU-Ressourcen auf Servern.

- Eine Verschlüsselung, die einen Netzwerkschlüsselspeicher nutzen kann.

- Eine Verschlüsselung, die zwischen internem und externem Datenverkehr unterscheiden kann.

- Eine Chiffriervielfalt, also die Fähigkeit, eine große Auswahl an Verschlüsselungsalgorithmen zu unterstützen.

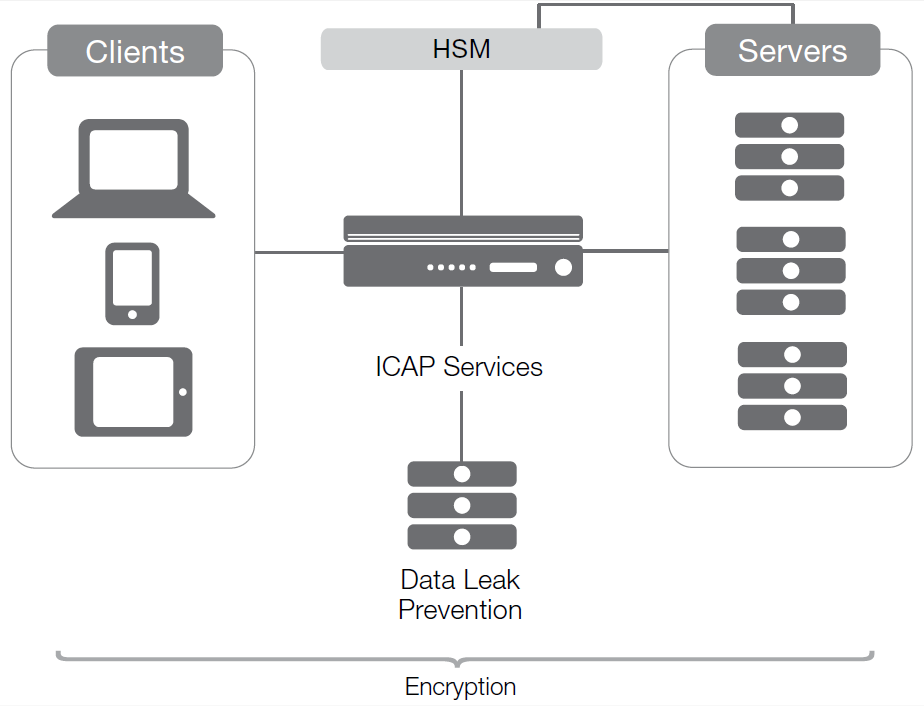

Es wird ein Sicherheits-Gateway benötigt, das SSL-Dienste mit Auswahlmöglichkeiten für Algorithmen, Transparenz, Integration und Verwaltung ausstatten kann. Ein Tool, das die Verschlüsselung des ein- und ausgehenden Datenverkehrs handhabt, kann ein Hardware-Sicherheitsmodul (HSM) für den Schlüsselschutz nutzen, Rechenressourcen und die damit verbundenen Betriebskosten von Servern auslagern und sowohl ein- als auch ausgehende SSL-Dienste entweder beenden oder bestätigen.

Dieses ideale Sicherheits-Gateway bietet Verschlüsselungen für Clients, ohne die Server-CPU mit der Verschlüsselung zu belasten. Es bietet außerdem Verschlüsselungen für Server, wenn dies gewünscht wird. Es sollte keine getrennte Verwaltung einer ganzen Auswahl von Schlüsseln erfordern, und während es als Gateway fungiert, sollte es andere Dienste nutzen, die unverschlüsselte Daten zwischen der Auslagerung eingehender Verbindungen und der Herstellung von SSL-Verbindungen zum Back-End erfordern können. In einem solchen Szenario könnten sich die Einsparungen bei der Software auf dem Back-End schnell summieren, da nicht so viele Server erforderlich wären, um die gleiche Anzahl von Verbindungen zu unterstützen.

Es gibt eine Reihe von Optionen für die Implementierung einer solchen Architektur, je nach den Bedürfnissen einer bestimmten Organisation.

Die Stärke einer solchen Lösung liegt darin, dass sie an einem strategischen Kontrollpunkt angesiedelt ist. Dadurch, dass das ideale Gerät am Knotenpunkt des Netzwerks und des Internets sitzt, ist es in der Lage, eingehende SSL-Verbindungen zu beenden, Arbeiten an der Nutzlast des Datenstroms durchzuführen und dann, falls erforderlich, unter Verwendung der Schlüssel des internen Netzwerks erneut zu verschlüsseln. Dasselbe ist auch mit dem Datenverkehr in die andere Richtung möglich, obwohl die für den ausgehenden Datenverkehr erforderlichen Sicherheitsmaßnahmen sich von denen für den eingehenden Datenverkehr unterscheiden. (Denken Sie an eingehende Daten, bei denen Benutzer authentifiziert und Nutzlasten auf böswillige Inhalte geprüft werden müssen, während der ausgehende Datenstrom auf sensible Daten geprüft werden muss, die das Rechenzentrum verlassen.) Ein solcher strategischer Kontrollpunkt ermöglicht drei verschiedene Arten der Verschlüsselungsmanipulation, die alle ihre Daseinsberechtigung haben, je nach den Bedürfnissen der Organisation.

Bei der Terminierung der externen Verbindung ist das Gateway-Gerät der Endpunkt für SSL. SSL wird zwischen dem Gerät und den Clients aufrechterhalten, während die Verbindung zum Anwendungsserver offen und unverschlüsselt ist. Durch die Terminierung von SSL, das von außerhalb des Netzwerks stammt, ermöglicht diese Architektur Sicherheit nach außen und Performance nach innen. Das Fehlen einer serverseitigen Verschlüsselung beschleunigt die Antwortzeiten, führt aber zu einer unsicheren Umgebung, sobald es einem Angreifer gelingt, ins Innere zu gelangen.

Da sowohl der interne als auch der externe Datenverkehr verschlüsselt ist, kann das Gerät am strategischen Kontrollpunkt den Datenverkehr verwalten und Inhalte anpassen und optimieren, während das gesamte Netzwerk geschützt ist.

IT-Teams streben zunehmend nach einer Lösung, die eine einzige Verschlüsselungsrunde für die gesamte Verbindung, vom Client bis zum Server, beibehält, aber dennoch eine zwischengeschaltete Datenmanipulation zulässt, um die Verwendung einer Vielzahl von Tools zu erleichtern, z. B. für die Verhinderung von Datenlecks (DLP), die Pre-Access-Authentifizierung und den Lastenausgleich.

Betrachten Sie die SSL-Transparenz. In diesem Szenario teilen sich der Server und das Gerät am strategischen Kontrollpunkt ein SSL-Zertifikat, wodurch das Gateway-Gerät Zugriff auf die Datenströme erhält, während diese durch den Kontrollpunkt laufen, ohne dass eine vollständige Beendigung und Wiederherstellung der SSL-Verbindungen erforderlich ist.

Problematisch ist jedoch, dass die Last der Verschlüsselungsverarbeitung in diesem dritten Szenario auf die Server zurückfällt. Dies wäre in der Vergangenheit ein großer Nachteil gewesen, aber mit dem Aufkommen der ECC-Verschlüsselung werden die für eine solche Verschlüsselung erforderlichen CPU-Zyklen erheblich reduziert, ebenso wie der für die Speicherung der Schlüssel erforderliche Platz. Mithilfe dieser Funktion des ECC-Algorithmus wird dasselbe Sicherheitsniveau mit viel kleineren Schlüsseln geboten, sodass die Verarbeitungslast auf dem Client erheblich reduziert wird. (Während in der Vergangenheit viele sagten: „Der Client ist nicht das Problem“, haben wir es heute mit einer noch nie dagewesenen Anzahl mobiler Clients zu tun, und die CPU-Nutzung ist eines der Dinge, die die Akkulaufzeit verschlingen. Nun müssen sich also alle um den Client kümmern.)

Obwohl alle drei Kryptographiesysteme mit öffentlichem Schlüssel sichere, effiziente und wirtschaftliche Optionen darstellen, unterscheiden sie sich in der Art der mathematischen Probleme, auf denen sie basieren. Dies wirkt sich nicht nur darauf aus, wie anfällig sie für Brute-Force-Angriffe sind, die häufig von Angreifern eingesetzt werden, sondern kann auch zu Unterschieden in der Größe der Schlüssel führen, die von den Algorithmen erzeugt werden, um ein bestimmtes Maß an Sicherheit zu gewährleisten. Das National Institute of Standards and Technology (NIST) stellt Richtlinien für Mindestschlüsselgrößen für die einzelnen Algorithmen zur Verfügung, die sich nach dem erforderlichen Sicherheitsniveau richten. Wenn eine Organisation über eine Chiffriervielfalt verfügt, stehen ihr natürlich mehrere verschiedene Verschlüsselungsalgorithmen zur Auswahl. Wenn also morgen ein praktikabler Hack für RSA-Schlüssellängen bis zu 2 Kb ans Licht kommt, ist es möglich, den von den Servern verwendeten Algorithmus einfach zu ändern und nachts beruhigt zu schlafen.

ECC ist jedoch bei gleicher Schlüssellänge sicherer. Tatsächlich kann ECC in den meisten Fällen mit einem sehr kurzen Schlüssel auskommen und gleichzeitig das bieten, was moderne Algorithmen mit sehr langen Schlüsseln bieten. Diese Effizienz ist eine Funktion der in den ECC-Algorithmen verwendeten Mathematik (und davon gibt es mehrere). Die Idee, dass ECC den CPU-Aufwand für die Verschlüsselung reduziert und gleichzeitig die Sicherheit bei kleineren Schlüssellängen aufrechterhält oder verbessert, macht ECC zu einem leistungsstarken neuen Tool, das eine sichere Client-zu-Server-Kommunikation ermöglicht.

Die F5-Plattform macht sich dieses wichtige neue Instrument zunutze. Gegenwärtig nutzen BIG-IP-Geräte DSA zum Signieren und ECC zur Verschlüsselung. Das kommt zu den RSA-, AES- und 3DES-Algorithmen hinzu, die F5 schon immer unterstützt hat.

Da ECC dazu beiträgt, den CPU-Aufwand bei der Verschlüsselung zu senken, bleibt noch das andere große Problem, mit dem die Verschlüsselung meist zu kämpfen hat: die Transparenz. Wenn alle Daten verschlüsselt werden, wie erhalten dann Geräte, die den Verlust von Daten (DLP) verhindern und externe Authentifizierungsdienste bieten sollen, Zugang zu den unverschlüsselten Inhalten?

Betrachten Sie das vernetzte HSM-Tool. HSM-Lösungen sind zwar immer häufiger anzutreffen, ihre Verwendung beschränkt sich jedoch im Allgemeinen auf die Speicherung von Anmeldedaten. Mit den richtigen Verbindungen und der richtigen Nutzung können sie jedoch auch als unterstützende Technologie fungieren. Die gemeinsame Nutzung von Zertifikaten zwischen einem hochflexiblen Gerät am Rande des Netzwerks und Servern im Herzen des Netzwerks bietet dem Gerät am Rand die Möglichkeit, den unverschlüsselten Datenverkehr einzusehen, ohne die Datenströme zu terminieren. Durch die Speicherung symmetrischer Schlüssel, asymmetrischer privater Schlüssel (einschließlich digitaler Signaturen) und vielem mehr, schützt das Gateway-Gerät kritische Informationen, während es sie im gesamten Netzwerk verfügbar macht. So können z. B. Anmeldeinformationen an LDAP-Geräte, eingehende Datenströme durch Virenscanner und ausgehende Daten durch DLP-Geräte gesendet werden.

Bei den von F5 unterstützten Hardware-Sicherheitsmodulen handelt es sich um gehärtete, manipulationssichere Geräte mit NIST 140-2-Level-3-Unterstützung. Indem sie als Sicherheits-Gateways am strategischen Kontrollpunkt eines Netzwerks platziert werden, kann eine Organisation nicht nur effiziente SSL-Dienste, sondern auch Einblick in die verschlüsselten Daten erhalten. Das Ergebnis ist ein vollständiges System mit einem höheren Maß an Sicherheit, das immer noch alle Fähigkeiten eines terminierenden, bidirektionalen Proxys besitzt.

Die Möglichkeiten von diesem strategischen Kontrollpunkt aus sind immens. Mithilfe der Skriptsprache F5® iRules® kann ein Unternehmen sensible Informationen im Rechenzentrum aufbewahren. Beispielsweise kann eine von der Gemeinschaft geführte iRule, die auf F5® DevCentral™ veröffentlicht wird, die meisten Kreditkarteninformationen abfangen und beim Verlassen des Systems bereinigen.

In einem anderen Beispiel kann die IPv6-Gateway-Funktionalität oder sogar die SPDY-Übersetzung auf dem F5-Gerät platziert werden.

Viele dieser Optionen sind in einer normalen SSL-Umgebung nicht möglich. Durch den Zugriff auf die eingehende Verbindung erhält das BIG-IP-Gerät jedoch auch Zugriff auf die Nutzlast des Datenstroms, sodass es auf intelligente Weise auf diese Daten und nicht nur auf den Datenstrom reagieren kann. Da das Gerät die Verbindung zudem nicht beenden muss, wird die Leistung nicht so stark beeinträchtigt, wie es der Fall wäre, wenn zwei separate SSL-Verbindungen aufrechterhalten werden müssten.

Das BIG-IP-Gerät kann außerdem eine Anfrage für eine gesicherte Seite zur Authentifizierung weiterleiten, wobei die Seite erst dann zurückgegeben wird, wenn sich der Benutzer erfolgreich angemeldet hat und der Autorisierungsserver bestätigt, dass der Benutzer über Rechte für den Zugriff auf die betreffende Seite verfügt. Der Schlüssel liegt darin, dass Authentifizierung, Autorisierung und Abrechnung (AAA) stattfinden, und der Benutzer bei einem Fehler auf eine Seite umgeleitet wird, die nicht Teil des Kernnetzwerks ist. Das bedeutet, dass nicht autorisierte Benutzer niemals am BIG-IP-Gerät vorbei zum internen Netzwerk gelangen und dass Angreifer, die sich als gültige Benutzer ausgeben, niemals kritische Systeme erreichen, um Exploits auszuführen. Ihre Verbindungen gelangen gar nicht so weit, da sie gestoppt und authentifiziert werden, bevor sie das interne Netzwerk erreichen. In DDoS-Szenarien hilft ein leistungsfähiges Gerät, das angreifende Verbindungen in ein Quarantäne-Netzwerk umleiten kann, die Verfügbarkeit des öffentlich zugänglichen Netzwerks für legitime Benutzer zu bewahren und so den DDoS-Angriff zu vereiteln.

Häufig ist der Schlüsselschutz das größte Problem, das durch eine große Verschlüsselungsmethode eingeführt wird. Die Notwendigkeit, Zertifikate auf dem neuesten Stand zu halten, zu verwalten, welches Gerät über welches Zertifikat verfügt, und festzulegen, wann Zertifikate von Rechner zu Rechner weitergegeben werden können – insbesondere in einer virtualisierten Umgebung – kann die Anzahl der eingesetzten Zertifikate begrenzen und sogar Architekturentscheidungen beeinflussen.

Für Organisationen, die eine Unterstützung für FIPS 140-2 Level 2 benötigen, kann diese Unterstützung bei vielen BIG-IP-Gerätemodellen hinzugefügt werden. Unternehmen, die Informationen wie Schlüssel und Zertifikat-Passphrasen sichern möchten, aber keine FIPS 140-2-Unterstützung benötigen, können dies mit der integrierten Secure Vault-Technologie tun.

BIG-IP-Geräte sind außerdem dazu in der Lage, als HSMs zu fungieren oder ein bereits im Netzwerk vorhandenes HSM zu nutzen. Da HSMs eine sichere Speicherung von Zertifikaten ermöglichen, bietet die Verwendung eines HSMs einen einzelnen Referenzpunkt für die Verwaltung der Schlüsselverwendung und der Ablaufdaten, vereinfacht die Zertifikatsverwaltung und gibt IT-Mitarbeitern die Möglichkeit, sich um andere wichtige Geschäftsfunktionen zu kümmern.

Jede BIG-IP-Plattform wird mit maximaler Verschlüsselungsfähigkeit geliefert, die im Rahmen der Kosten lizenziert wird. Ein weiterer Qualitätsvorteil dieser F5-Sicherheitslösung ist jedoch die Möglichkeit, zusätzliche Funktionen hinzuzufügen oder zu aktivieren. Der integrierte DDoS-Schutz sorgt dafür, dass Websites während eines Angriffs online bleiben und sicherer sind, und die Möglichkeit, eine Vielzahl von Sicherheits- und Leistungsmodulen hinzuzufügen, bedeutet, dass die IT-Abteilung nur ein Gerät verwalten muss, um die Anforderungen der Anwendungsbereitstellung des Unternehmens zu erfüllen. Die vereinfachte Verwaltung und die schnelleren Reaktionszeiten werden durch einen einzigen Verarbeitungspunkt erzielt: den strategischen Kontrollpunkt.

Die Zukunft der IT beinhaltet Verschlüsselungen aller Komponenten, um die Unsicherheiten zu vermeiden, die durch einige verschlüsselte und einige unverschlüsselte Webseiten entstehen. Dies stellt eine schwere Belastung für die Infrastruktur dar und erfordert die Implementierung der Verschlüsselung für alle Komponenten bei gleichzeitiger intelligenter Interaktion mit dem Datenverkehr, um Lastenausgleichsfunktionen, Funktionen zur Verhinderung von Datenlecks und viele weitere Optionen zu ermöglichen.

F5 bietet eine Lösung, die die Bereitstellung einer äußerst sicheren Infrastruktur vereinfacht und beschleunigt. Mit einer Vielzahl von Funktionen und der Möglichkeit, den Datenverkehr während des Durchlaufens zu beobachten, ohne SSL-Verbindungen zu beenden, ermöglichen BIG-IP-Geräte zudem Aufrufe an ICAP-fähige Geräte für eine spezielle Verarbeitung je nach Branche oder verwendeter Technologie. Da die F5-Lösung auch HSM unterstützt, lässt sie sich in hohem Maße an die Bedürfnisse der Organisation anpassen. Die F5-BIG-IP-Plattformen sind darüber hinaus in der Lage, DDoS-Angriffe auf den erforderlichen Ebenen abzuwehren, Angriffe zu stoppen und gleichzeitig legitime Benutzer weiterhin zu den Anwendungen zu leiten.

Unterm Strich bietet die BIG-IP-Produktfamilie eine granulare Steuerung, Skalierbarkeit und Flexibilität, die mit anderen Datenverkehrsverwaltungs- oder Sicherheitstechnologien nicht möglich sind.