Sicherer Fernzugriff

Der sichere Fernzugriff schützt sensible Daten, wenn auf Anwendungen von Geräten außerhalb des Unternehmensnetzwerks zugegriffen wird.

Sicherer Fernzugriff ist ein Oberbegriff, unter dem eine Reihe von Sicherheitsstrategien zusammengefasst werden. Er kann sich auf jede Sicherheitsrichtlinie oder Lösung beziehen, die den unbefugten Zugriff auf Ihr Netzwerk oder sensible Daten verhindert.

Mit der Verbreitung von Geräten, die mit dem Internet verbunden sind, ist die Belegschaft eines Unternehmens nicht mehr an einen einzigen Standort gebunden. Stattdessen kann eine Organisation Mitarbeiter haben, die sich mit ihrem internen Netzwerk verbinden und von Standorten auf der ganzen Welt auf sensible Daten zugreifen. Aus diesem Grund reichen die alten Zugangssicherheitsmaßnahmen nicht mehr aus und müssen durch Sicherheitsvorkehrungen ersetzt werden, die Mitarbeitern und anderen verifizierten Benutzern einen sicheren und geschützten Zugang von überall aus, auf jedem Gerät und zu jeder Zeit ermöglichen.

Sicherer Fernzugriff ist ein entscheidender Teil jedes gesunden Anwendungsstapels, der mit anderen Elementen wie DNS und TLS zusammenarbeitet, um sicherzustellen, dass Ihre Anwendungen kontinuierlich sicher und leistungsstark sind.

Mit der Verbreitung von Geräten, die mit dem Internet verbunden sind, ist die Belegschaft eines Unternehmens nicht mehr an einen einzigen Standort gebunden. Stattdessen kann eine Organisation Mitarbeiter haben, die sich mit ihrem internen Netzwerk verbinden und von Standorten auf der ganzen Welt auf sensible Daten zugreifen. Aus diesem Grund reichen die alten Zugangssicherheitsmaßnahmen nicht mehr aus und müssen durch Sicherheitsvorkehrungen ersetzt werden, die Mitarbeitern und anderen verifizierten Benutzern einen sicheren und geschützten Zugang von überall, zu jeder Zeit und von jedem Gerät aus ermöglichen.

Es gibt verschiedene Arten von Sicherheitslösungen und -technologien, die in die Kategorie des sicheren Fernzugriffs fallen, darunter (aber sicher nicht nur):

- Endpunktsicherheit – Überprüft, ob Desktop-Virenschutz- und Firewall-Software vorhanden sind, Systeme gepatcht sind, Keylogger oder andere gefährliche Prozesse nicht ausgeführt werden und keine sensiblen Daten in Caches zurückgelassen werden

- Virtuelles privates Netzwerk (VPN) – Eine Verbindung über ein bestehendes Netzwerk, typischerweise das öffentliche Internet, die durch Authentifizierungs- und Verschlüsselungsverfahren gesichert ist

- IPsec-VPN – Errichtet ein VPN über das öffentliche Internet unter Verwendung des Standard-IPsec-Mechanismus

- SSL-VPN – Verwendet das Secure Sockets Layer-Protokoll, eine in jedem Web-Browser integrierte Authentifizierungs- und Verschlüsselungstechnologie, um eine sichere und verschlüsselte Verbindung über ein weniger sicheres Netzwerk wie das Internet herzustellen

- Single Sign-On (SSO) – Ermöglicht einem authentifizierten Benutzer den Zugriff auf ausgewählte Anwendungen mit einem anfänglichen Satz von Anmeldedaten.

- Netzwerkzugriffskontrolle (NAC) – Kontrolliert den Zugriff auf ein Netzwerk über eine Kombination aus Endgerätesicherheitsmaßnahmen, Benutzerauthentifizierung und Durchsetzung von Netzwerksicherheitsrichtlinien.

- Erkennung „bekannter Netze“ (FND) – Erlaubt einem Gerät, „bekannte Netze“ automatisch zu erkennen

- Privileged Access Management (PAM) – Sammlung von Tools, die den Zugriff auf Unternehmensdaten von privilegierten Konten aus sichern, überwachen und verwalten

- Desktop-Sharing – Ermöglicht einem Benutzer den Echtzeit-Zugriff auf Dateien und Daten, die sich auf einem anderen Gerät befinden

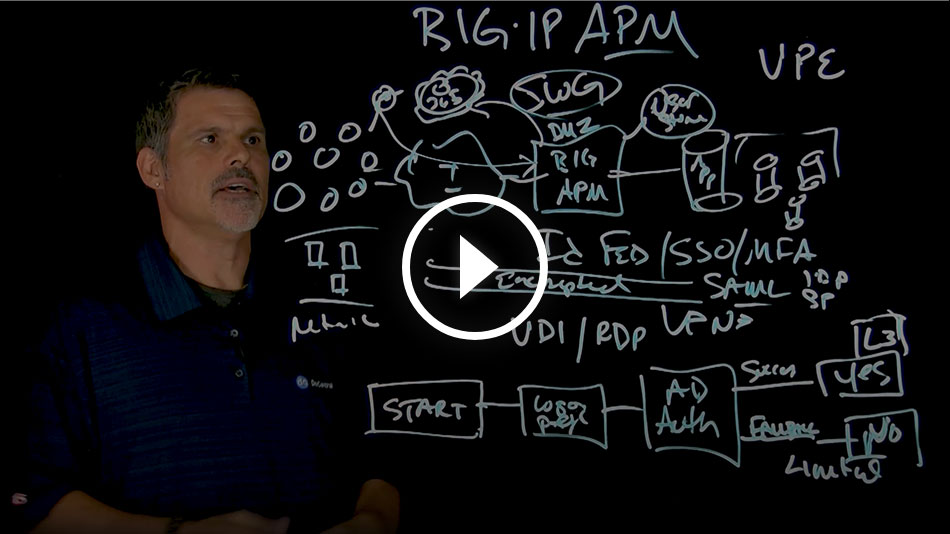

F5 verfügt über eine Vielzahl von Zugangssicherheitslösungen, die speziell entwickelt wurden, um guten und schlechten Datenverkehr fernzuhalten. Mit dem BIG-IP Access Policy Manager (APM) können Sie identitätsbewusste, kontextbasierte Zugriffsrichtlinien erstellen, eine SSO-Lösung implementieren und ein SSL-VPN erstellen.