Identitätssicherung für Office 365

Übersicht

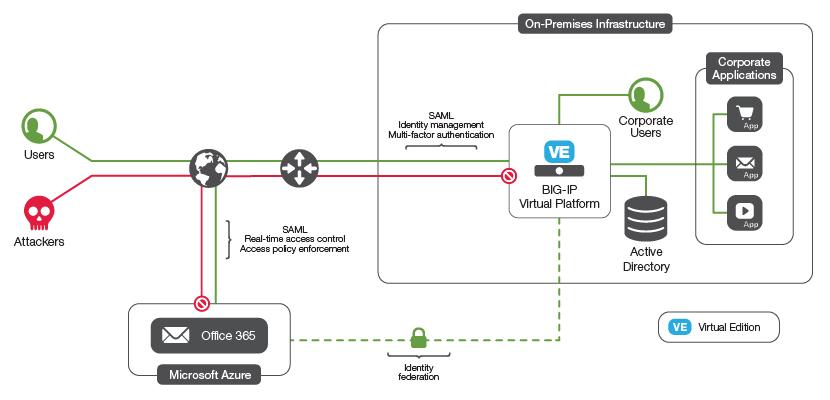

Microsoft Office 365 ist eine beliebte Wahl, wenn Sie die Verwaltungs- und Infrastrukturkosten für den Betrieb von Standardanwendungen wie E-Mail-Diensten und anderen Produktivitätstools auslagern möchten. Office 365 ermöglicht die Verwendung eines föderierten Identitätsmodells, das Ihnen die volle Kontrolle über die Identität eines Benutzers, einschließlich seiner Kennwort-Hashes, gibt.

Mit BIG-IP Access Policy Manager (APM) können Sie eine sichere, föderale Identitätsverwaltung von Ihrem bestehenden Active Directory für Office 365 bereitstellen, ohne die Komplexität zusätzlicher Schichten von ADFS (Active Directory Federation Services)-Servern und -Proxyservern. Sie können viele der erweiterten APM-Sicherheitsfunktionen, wie z. B. geografische Einschränkungen und Multi-Faktor-Authentifizierung, verwenden, um den Zugriff auf Office 365 noch weiter zu schützen.

Überlegungen

Sobald Sie sich für die Migration von Benutzern zu Office 365 entschieden haben, müssen Sie sich für ein Anmeldemodell entscheiden. Viele große Organisationen entscheiden sich für ein föderiertes Identitätsmodell, sodass sie die vollständige interne Kontrolle über Kennwort-Hashes behalten können.

Im föderierten Identitätsmodell verwendet Office 365 SAML (Security Access Markup Language) zur Authentifizierung von Benutzern, die Ihren bestehenden Active Directory-Dienst (den Identitätsanbieter oder IdP) nutzen. Die Auswahl der föderierten Anmeldung erfordert, dass Sie Office 365 den Zugriff auf Ihre Active Directory-Server und die Übersetzung von SAML-Authentifizierungsanforderungen ermöglichen.

Eine Möglichkeit, dies umzusetzen, ist die Verwendung von Microsofts ADFS (Active Directory Federation Services)-Servern und ADFS-Proxyservern, um den sicheren Zugriff zu verwalten und als SAML-IdP zu fungieren.

Es gibt jedoch einen einfacheren Weg.

Mit BIG-IP Local Traffic Manager (LTM) und Access Policy Manager (APM) können Sie entweder nur die ADFS-Proxyserver oder die ADFS-Proxyserver und die ADFS-Server selbst eliminieren. In beiden Fällen können die erweiterten Sicherheitsschutzrichtlinien, die BIG-IP bietet (Firewall-Funktionen, geografische Einschränkungen, Reputationsbeschränkungen, Vorauthentifizierung und viele mehr), zum Schutz Ihrer wichtigen Verzeichnisinfrastruktur verwendet werden.

Durch den Austausch der ADFS-Proxyserver erhalten Sie eine hohe Verfügbarkeit sowie Vorauthentifizierungsdienste für die ADFS-Server, die von einer sicheren, firewall-zertifizierten Plattform bereitgestellt werden.

Das Ersetzen sowohl der ADFS-Proxyserver als auch der ADFS-Server selbst bietet die gleichen Sicherheits- und Vorauthentifizierungsvorteile und vereinfacht zudem die Infrastruktur.

Clients können mit erweiterten Prüfungen wie der Zwei-Faktor-Authentifizierung, Client-Zertifikaten usw. vorauthentifiziert werden. Sie können auch Endpunktprüfungen je nach Standort und Reputation einsetzen.

Die Bereitstellung von BIG-IP zum Schutz oder Austausch von ADFS-Servern kann durch die Verwendung der F5-ADFS-iApp-Vorlage erheblich rationalisiert werden. iApp-Vorlagen verwandeln die Erstellung erweiterter Konfigurationen in einen einfachen, assistentengestützten Prozess, der zu einer getesteten und verifizierten Konfiguration führt.

Sobald Sie über einen funktionierenden SAML-IdP verfügen, können Sie diesen Identitätsverbund auf viele andere SAML-fähige Anwendungen und Dienste ausdehnen, sodass Sie sich über zahlreiche weitere webbasierte SaaS-Anwendungen hinweg einfach anmelden können.

Schritte

Zunächst entscheiden Sie, welches Bereitstellungsmodell Sie wählen möchten. Ihre Optionen sind in der F5-Artikelserie über ADFS vollständig dargelegt.

1. Wenn Sie sich für ein Bereitstellungsmodell entschieden haben, das Ihren Anforderungen entspricht, lesen Sie den Leitfaden für die ADFS-Bereitstellung und laden Sie die iApp-Vorlage herunter.

2. Vergewissern Sie sich, dass Sie über die Berechtigungen und Anmeldedaten verfügen, um Konfigurationsänderungen an Ihren Active Directory-Servern vorzunehmen.

3. Stellen Sie Ihre BIG-IP-Systeme bereit und testen Sie die Verfügbarkeit, Netzwerkkonnektivität usw.

4. Führen Sie die iApp-Vorlage aus und geben Sie die erforderlichen Informationen ein. Nun verfügen Sie über eine funktionierende Standardinstallation.

Ergebnis

Rationalisierter, sicherer und verwalteter Zugriff für Benutzer von Office 365.

Wenn Sie sich mit der erweiterten Authentifizierung befassen wollen, lesen Sie den Artikel BIG-IP Access Policy Manager: Authentifizierung und Single Sign-on.