Der wachsende Bedarf an proaktiver Cybersicherheit

Die eskalierende Krise in der Ukraine hat neue Facetten nationalstaatlicher Konflikte aufgezeigt, die sich weit über die unmittelbare geografische Region hinaus auswirken. Als globales Unternehmen empfinden wir großes Mitgefühl für alle, die durch die anhaltenden Angriffe verletzt, vertrieben oder anderweitig beeinträchtigt werden, darunter auch viele Mitglieder unserer erweiterten F5-Familie. Ohne die sehr realen menschlichen Aspekte des Russland-Ukraine-Konflikts außer Acht zu lassen, wurden wir auch von Kunden gefragt, welche Arten von Cyberangriffen angesichts der jüngsten Ereignisse in der nahen Zukunft möglicherweise vermehrt auf sie zukommen könnten. Dementsprechend soll der folgende Beitrag diese Anfragen auf unkomplizierte, respektvolle und praktische Weise beantworten.

Die Rolle von Cyberangriffen in nationalstaatlichen Konflikten hat neue Bedenken hinsichtlich der Cybersicherheit aufkommen lassen, die eine andere Tragweite haben als jene, mit denen sich viele Unternehmen bisher befasst haben. Die Abwehr ausgeklügelter Angriffe durch eine proaktive Cybersicherheitsstrategie gewinnt dadurch zunehmend an Bedeutung.

Mit der Entwicklung des Internets haben sich die globalen Geschäftsabläufe stark verändert. Der digitale Wandel vollzieht sich in exponentiellem Ausmaß und treibt den technologischen Fortschritt und die Raffinesse von Cyberangriffen gleichermaßen voran. Parallel dazu haben es Unternehmen heute immer noch mit traditionellen, finanziell motivierten Angreifern zu tun, aber auch mit Nationalstaaten und zielgerichteten Akteuren, die weiter gesteckte Ziele verfolgen. Angesichts der zunehmenden Raffinesse der Cyberangriffe müssen natürlich auch die entsprechenden Schutzmaßnahmen regelmäßig weiterentwickelt werden. In der heutigen Wirtschaft ist es viel wahrscheinlicher, dass Sie auf nationalstaatliche Akteure treffen, die Exploits für bekannte (und unbekannte) Sicherheitslücken entwickeln.

In der Praxis führt dies dazu, dass nationalstaatliche Akteure Exploits entwickeln, die kontinuierlich die Internet-Infrastruktur (und kritische Dienste) anderer Nationen angreifen. Während geopolitische Konflikte zwischen Nationalstaaten Szenarien sind, die einem sofort in den Sinn kommen, müssen viele dieser Prinzipien nun auch auf die traditionellen Sicherheitspraktiken von Unternehmen angewandt werden, insbesondere da Staaten oft eine Kombination aus staatlichen und privatwirtschaftlichen Internetressourcen angreifen, um diese zu destabilisieren. Dementsprechend stellen gezielte Cyberangriffe nicht nur eine erhebliche Bedrohung für die Integrität von Staaten dar, sondern auch von denjenigen, die in diesem Zusammenhang versuchen, Geschäfte mit einem Zielgebiet (oder innerhalb dieser Region) zu tätigen. Dies hat dazu geführt, dass alle Arten von Organisationen einen erhöhten Bedarf an proaktiver und kontinuierlicher Cybersicherheit entwickelt haben.

Gezielte Cyberangriffe

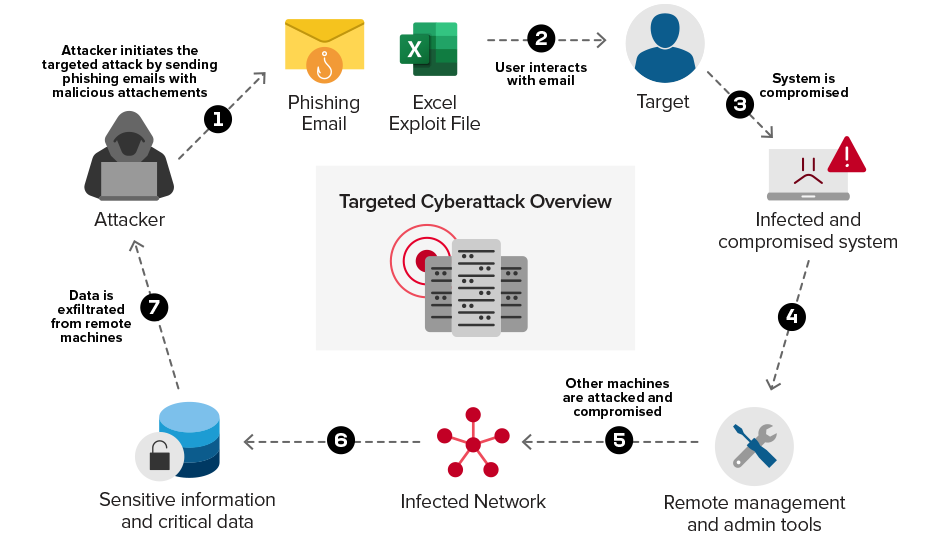

Vereinfacht gesagt, starten nationalstaatliche Angreifer gezielte Cyberangriffe, um die Infrastruktur der Nationalstaaten zu beeinträchtigen und die Funktionalität ihrer Internetsysteme zu stören, was wiederum Auswirkungen auf die finanzielle und militärische Infrastruktur haben kann. Abbildung 1 zeigt ein Beispiel für einen gezielten Angriff (in diesem Fall Phishing) in Aktion.

Abbildung 1: Gezielter Phishing-Angriff in Aktion

Gezielte Cyberangriffe werden mit bösartigem Code ausgeführt, der darauf ausgelegt ist, verdeckte Operationen durchzuführen. Beispiele für bösartigen Code sind Exploits (Ausnutzung von Sicherheitslücken), Rootkits (Manipulation von Kernel- und Benutzermodi für nicht autorisierte Operationen), Remoteverwaltungs-Toolkits (Verwaltung kompromittierender Systeme), Wiper (Zerstörung der Master Boot Records des Systems), Ransomware (Verschlüsselung sensibler Daten und Forderung von Lösegeld) und viele andere. Obwohl sie allgemein als Cyberangriffe bezeichnet werden, kann man diese Taktiken auch als „digitale Waffen“ bezeichnen.

Nationalstaatliche Angreifer nehmen Infrastrukturen ins Visier: Digitale Waffen auf dem Vormarsch

Bei Konflikten zwischen Nationalstaaten greifen Angreifer auf unterschiedlichste Methoden zurück und setzen neben den herkömmlichen physischen Angriffen auch auf digitale Bedrohungen. Heutzutage sind Staaten sehr versiert in der Durchführung vielfältiger Cyberangriffe. Einige prominente Beispiele sind die folgenden:

- Das Starten von Distributed-Denial-of-Service-Angriffen (DoS) von verschiedenen Geolocations im Internet aus ist eine ausgeklügelte operative Strategie bei Konflikten zwischen Nationalstaaten, die darauf abzielt, kritische Infrastrukturen und Kommunikationsportale lahmzulegen. So kann es zum Beispiel ein Ziel von Angreifern sein, militärisch ausgerichtete Websites, die für die Abwicklung interner Angelegenheiten genutzt werden, anzugreifen, um die offizielle Kommunikation zu stören. Auch die Webportale von Finanzinstituten werden immer wieder angegriffen, um Bank- und Finanzgeschäfte zu beeinträchtigen.

- Auslösung von Datenvernichtungsangriffen durch die Verbreitung von hochentwickeltem schädlichen Code über Drive-by-Download-Angriffe. Der bösartige Code wird entweder auf den kompromittierten Webportalen gehostet oder an gefälschte E-Mails angehängt (gezielte Angriffe). Mithilfe von Social Engineering werden die anvisierten Benutzer gezwungen, mit dem Webportal oder der Phishing-E-Mail zu interagieren, und dabei wird der bösartige Code auf den Zielsystemen installiert. Ist der bösartige Code erst einmal installiert, kann er das gesamte System auslöschen, indem er Daten löscht und das System unbrauchbar macht.

- Der Diebstahl von geistigem Eigentum während eines zeitlichen Konflikts gehört ebenfalls zu den Hauptzielen nationalstaatlicher Angreifer. Die Logik dahinter sieht folgendermaßen aus: Ist die Infrastruktur eines Staates bereits kompromittiert, so bietet sich möglicherweise die Gelegenheit, geistiges Eigentum zu stehlen, das später für vielerlei Zwecke verwendet werden kann.

Im Folgenden finden Sie eine kurze Auflistung relevanter Cyberangriffe, die in Konflikten zwischen Nationalstaaten als „digitale Waffen“ eingesetzt werden könnten:

| Art des Cyberangriffs | Name des schädlichen Codes („digitale Waffe“) |

Merkmale |

|---|---|---|

| Distributed Denial-of-Service (DDoS) | Unbekanntes Botnet | Denial-of-Service: Beeinträchtigung der Verfügbarkeit kritischer Infrastrukturen, wie etwa der Webportale von Finanzinstituten, des Militärs usw. |

| Malware-Verteilung | Whisper Gate | Datenzerstörung und System-Bricking: Beschädigung des Master Boot Record (MBR) der kompromittierten Systeme und Verschlüsselung sensibler Dateien |

| Malware-Verteilung | Hermetic Wiper | Datenvernichtung und System-Bricking: Beschädigung und Löschung sensibler Dateien auf den kompromittierten Systemen |

Tabelle 1: Bösartiger Code, der bei Cyberangriffen im Zuge von nationalstaatlichen Konflikten verwendet werden kann

Mithilfe der oben aufgeführten digitalen Waffen können nationalstaatliche Akteure unterschiedlichste Angriffen starten und damit die Infrastruktur von Regierungen und Unternehmen schwer beschädigen. Dies geschieht in der Regel im Zuge einer umfassenden Strategie, die darauf abzielt, die Fähigkeit des Staates zur freien Kommunikation zu stören und Finanz- und Militärsysteme zu behindern, indem die Integrität, Verfügbarkeit und Vertraulichkeit der aktiven Systeme in der Infrastruktur unterlaufen werden.

Auch wenn dieses Szenario für Nationalstaaten, die sich in einem Konflikt befinden, am ehesten relevant erscheint, nimmt das Risiko noch größere Ausmaße an, wenn die bei solchen Angriffen verwendeten Tools und Exploits auch in die allgemeine Bedrohungslandschaft vordringen. (Ein historisches Beispiel hierfür ist der NotPetya-Bug aus dem Jahr 2017.)

Sichern kritischer Infrastrukturen

Proaktive Cybersicherheit hat mittlerweile als notwendiger Ansatz oberste Priorität erlangt. Während Regierungen im Allgemeinen dafür verantwortlich sind, dass kritische Infrastrukturen (einschließlich militärischer Webportale, Websites von Finanzinstituten und SCADA-Infrastrukturen) kontinuierlich überwacht und vor Cyberangriffen geschützt werden, sind die Grenzen zwischen der Sicherheit des öffentlichen und des privaten Sektors viel fließender geworden. Insgesamt gesehen ist die Sicherung der Netzwerkinfrastruktur und der installierten Anwendungen von entscheidender Bedeutung, wenn es darum geht, Netzwerkangriffe wie DDoS und bösartigen Code, der über die Leitungen verteilt wird, zu umgehen und die Integrität der Infrastrukturressourcen zu wahren, ohne die Verfügbarkeit zu beeinträchtigen. Was aber noch wichtiger ist: Kritische Anwendungen müssen auch vor HTTP-Angriffen geschützt werden. Und am wichtigsten ist es, dass die Kommunikation über das Internet ungestört bleibt. Zu diesem Zweck müssen Unternehmen sicherstellen, dass ihre Infrastruktur mit Sicherheitsmechanismen zur Bekämpfung von Cyberangriffen ausgestattet ist.

Die ersten Schritte auf dem Weg zu einer proaktiven Cybersicherheit

Der immer schneller vonstatten gehende digitale Wandel hat dazu geführt, dass Behörden und Unternehmen moderne Anwendungen einsetzen, um ihre betriebliche Effizienz zu steigern. Diese Anwendungen müssen jedoch vor hoch entwickelten Cyberangriffen geschützt werden, die gezielt oder auf breiter Basis erfolgen können. In Zeiten von nationalstaatlichen Konflikten ist es umso wichtiger, sicherzustellen, dass kritische Anwendungen verfügbar bleiben. Regierungen und alle Unternehmen sollten wachsam bleiben und folgende Punkte beachten:

- Webanwendungen und APIs sind in der digitalen Landschaft von heute allgegenwärtig. Sie vor Missbrauch und Angriffen zu schützen, ist für die Aufrechterhaltung einer positiven Sicherheitslage von größter Bedeutung. Dienste und Lösungen wie Web App and API Protection (WAAP) bieten nicht nur Schutz vor webbasierten Angriffen, sondern beinhalten auch integrierte Sicherheitsfunktionen.

- Exploits und missbräuchliche Verwendungen sind nicht die einzigen Angriffsmöglichkeiten. Denial-of-Service-Angriffe können den Zugang zu wichtigen Ressourcen verhindern. Eine proaktive Cybersicherheitsstrategie sollte auch die Möglichkeit bieten, anwendungsbasierte DoS-Angriffe zu umgehen, um die durchgehende Verfügbarkeit wichtiger Anwendungen sicherzustellen.

- Proaktives Handeln erfordert auch die Fähigkeit, Anzeichen für einen möglichen Angriff zu erkennen. Die meisten Unternehmen sind nicht in der Lage, Angriffe frühzeitig zu erkennen, da ihnen der Überblick über alle Anwendungen, Infrastrukturen und Umgebungen fehlt. Der Zustand der digitalen Ressourcen wird durch digitale Signale bestimmt und ist eine grundlegende Komponente der proaktiven Cybersicherheit. Eine Strategie der Beobachtbarkeit, die eine frühzeitige Erkennung potenzieller Angriffe erlaubt, bietet die Möglichkeit, schnell zu reagieren und Angriffe zu neutralisieren.

Der Aufbau einer starken und robusten Cybersicherheitsstruktur sollte auch die Verfügbarkeit einschließen. Wichtige Anwendungen sollten also auch dann noch genutzt werden können, wenn sie angegriffen werden. Sicherheit, Resilienz und ununterbrochene Verfügbarkeit sind die Maßstäbe proaktiver Cybersicherheit, denn die Bedrohungen (und Abhilfemaßnahmen) werden sich ständig weiterentwickeln.